Protection puissante contre le phishing et les ransomwares

Stop à l'ingénierie sociale et à la fraude des chefs d'entreprise

Garder une longueur d'avance sur les attaquants

L'avantage Retarus

Une technologie de pointe

Protection européenne des données

La transparence renforce la confiance

Évaluations et commentaires des clients

Caractéristiques

- Analyse le type MIME, le contenu réel et les valeurs de hachage

- Extraction de texte et d’empreintes digitales des pièces jointes (par exemple, HTML, PDF, DOC)

- Extraction des URL des pièces jointes pour évaluer les risques potentiels

- Décompresse et analyse les fichiers ZIP

- Détecter l’hameçonnage dans les formulaires PDF et HTML

- analyse les images pour bloquer les spams qui ne sont constitués que d’images (par exemple, les codes QR)

- Classifie les images similaires à l’aide d’histogrammes de couleurs, de l’OCR, de la reconnaissance des visages et des logos pour identifier les campagnes frauduleuses.

- Analyse les détails de l’en-tête

- Recherche de domaines et de jeux de caractères d’apparence similaire (similarité des domaines)

- Détecte les noms d’expéditeurs falsifiés, les usurpations de « from » ou de « domain ».

- Délivre des courriels légitimes grâce à l’authentification des courriels (SPF) et aux listes d’autorisation.

Retarus Sécurité du courrier électronique : L'avantage européen

Offre de services complets en nuage

Véritablement européen, sans compromis

L'expertise de l'entreprise depuis 1992

De vraies personnes, un vrai soutien

Quelle est la prochaine étape ?

Découvrez nos services de sécurité pour les courriels

AI-Powered Sandboxing

Isolez et analysez les courriels et les pièces jointes avant qu'ils ne causent des dommages - en conformité avec la protection des données.

Post-Delivery Protection

Renforcez la sécurité grâce à notre système breveté Patient Zero Detection - même après la réception d'un e-mail.

Continuité des courriels

Continuez à communiquer par e-mail, même en cas de panne, grâce à notre solution de secours indépendante.

Questions fréquemment posées

Quelles sont les données dont Retarus a besoin pour l’analyse et comment sont-elles utilisées ?

Nous n'extrayons que certaines métadonnées, telles que les propriétés des fichiers ou les valeurs de hachage, et vérifions ces détails dans des bases de données de renseignements sur les menaces. En règle générale, ces données sont anonymes et ne permettent pas de tirer des conclusions sur le contenu ou les personnes.

En quoi Retarus ATP diffère-t-il des solutions classiques de sécurité du courrier électronique ?

Le grand nombre de sources de données nous distingue. Nous utilisons une approche multicouche de la protection, avec des méthodes de détection proactives telles que l'analyse heuristique, le multi-scanning et l'analyse comportementale. Cela permet à notre ATP de détecter de manière fiable même les logiciels malveillants nouveaux ou spécialement développés, avant que les solutions conventionnelles n'aient une chance de réagir.

Le site Retarus ATP est-il également adapté aux environnements hybrides ou en nuage ?

Oui, notre solution est conçue pour s'intégrer de manière flexible dans des infrastructures existantes sur site, en nuage ou hybrides. Nous proposons une connexion via un enregistrement MX (passerelle de messagerie sécurisée) ou un connecteur (approche ICES).

Quel rôle joue l’intelligence artificielle dans la stratégie de protection de l’ATP Retarus?

Nos filtres alimentés par l'IA sont toujours utilisés dans un rôle complémentaire. Ils fournissent une aide particulièrement précieuse pour reconnaître les attaques complexes de phishing et analyser le contenu, le comportement de l'expéditeur et les détails du contexte.

Comment Retarus ATP soutient-il notre département informatique dans son travail quotidien ?

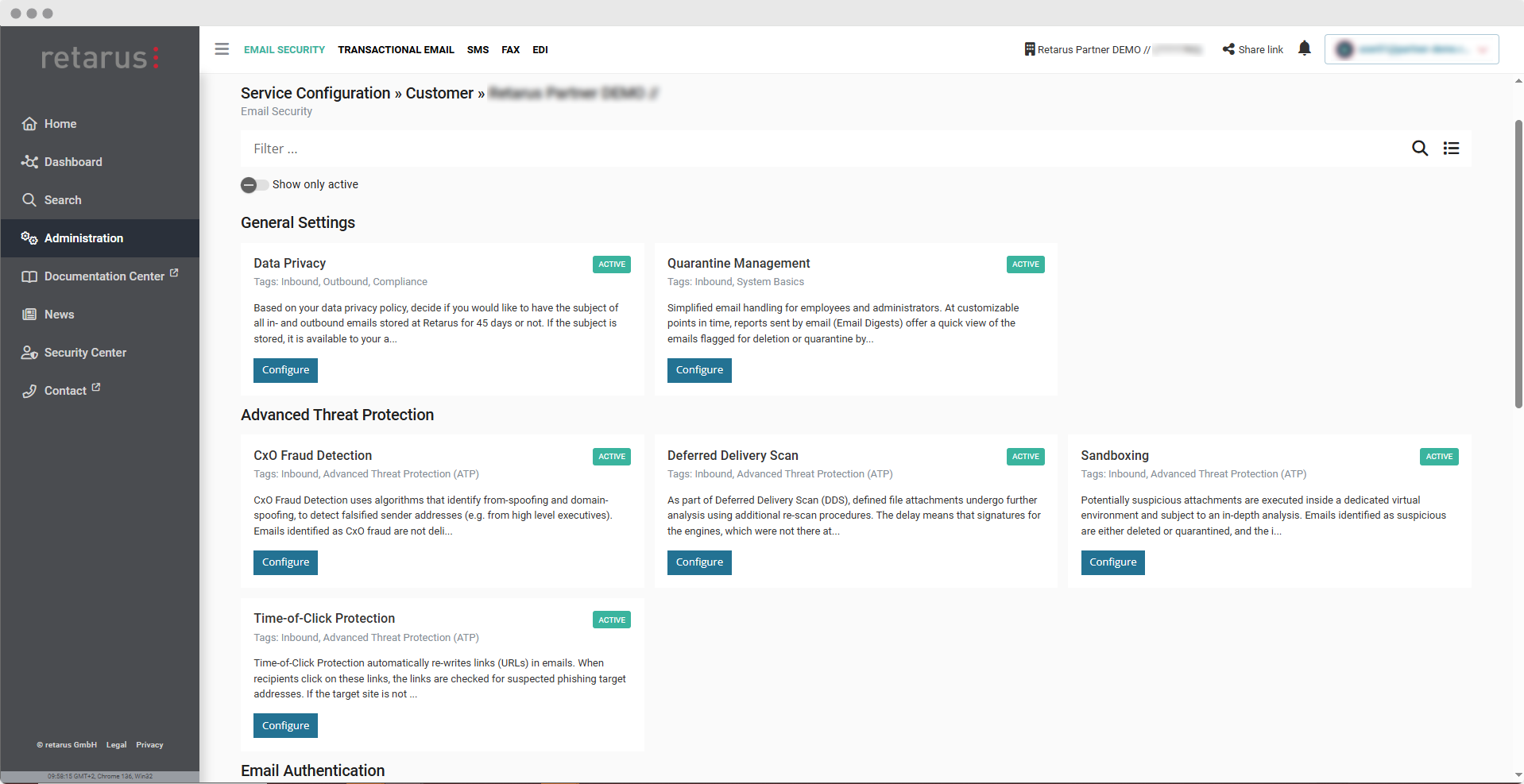

Avec des tableaux de bord bien conçus, des rapports automatisés et des directives granulaires, la solution réduit la charge de travail administrative de votre équipe informatique et les demandes d'assistance grâce à un libre-service facile pour l'utilisateur (quarantaine en ligne et messages électroniques quotidiens).

Quelles informations les administrateurs reçoivent-ils concernant les menaces ?

Pour chaque étape franchie dans ses contrôles, Retarus fournit un point de suivi avec le résultat correspondant. Présentés dans une vue d'ensemble ordonnée au sein du portail d'administration, ces points permettent un aperçu sans faille des raisons pour lesquelles un courriel a été bloqué, délivré ou placé en quarantaine - idéal pour les audits, la traçabilité et l'analyse rapide des erreurs. En outre, nous fournissons une large gamme d'événements à intégrer dans votre outil SIEM existant via une interface.

Quelles sont les données dont Retarus a besoin pour l’analyse et comment sont-elles utilisées ?

Nous n'extrayons que certaines métadonnées, telles que les propriétés des fichiers ou les valeurs de hachage, et vérifions ces détails dans des bases de données de renseignements sur les menaces. En règle générale, ces données sont anonymes et ne permettent pas de tirer des conclusions sur le contenu ou les personnes.

En quoi Retarus ATP diffère-t-il des solutions classiques de sécurité du courrier électronique ?

Le grand nombre de sources de données nous distingue. Nous utilisons une approche multicouche de la protection, avec des méthodes de détection proactives telles que l'analyse heuristique, le multi-scanning et l'analyse comportementale. Cela permet à notre ATP de détecter de manière fiable même les logiciels malveillants nouveaux ou spécialement développés, avant que les solutions conventionnelles n'aient une chance de réagir.

Quel est le rôle de l’IA dans la stratégie de protection de l’ATP Retarus?

Nos filtres alimentés par l'IA sont toujours utilisés dans un rôle complémentaire. Ils fournissent une aide particulièrement précieuse pour reconnaître les attaques complexes de phishing et analyser le contenu, le comportement de l'expéditeur et les détails du contexte.

Comment Retarus ATP soutient-il notre département informatique dans son travail quotidien ?

Avec des tableaux de bord bien conçus, des rapports automatisés et des directives granulaires, la solution réduit la charge de travail administrative de votre équipe informatique et les demandes d'assistance grâce à un libre-service facile pour l'utilisateur (quarantaine en ligne et messages électroniques quotidiens).